http://m.chlingkong.com

近日,佐治亚理工的网络安全研究人员开发了一种能够命令可编辑逻辑控制器(PLC)的勒索软件。该软件针对水处理厂进行模拟攻击,在获取访问权限后,能够命令PLC关闭阀门、添加水量、氯含量等操作,并显示错误的读数混淆工作人员,严重影响水处理厂的安全生产。

据了解,这次模拟攻击是为了让大家意识到目前关键基础设施信息安全的脆弱性。其实工控安全 2010年震网病毒侵入伊朗核电站就已经给人们敲响了警钟。当年的震网病毒就是利用PC机漏洞篡改西门子PLC的软件工控安全 使得离心机被毁,伊朗铀浓缩被迫暂停工作,导致伊朗国内大面积断电,造成了不可估量的经济损失隐患,产生了严重的社会影响。工业控制系统中的PLC已经成为是攻击者的行动目标。

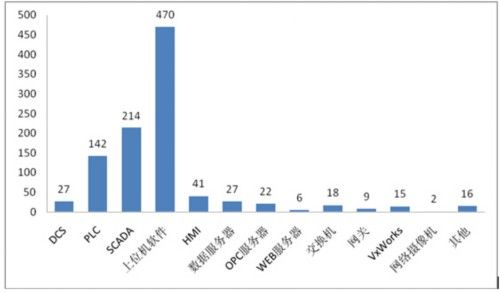

2016年公开工控漏洞影响产品统计数据 数据来源:CNVD、匡恩网络

据悉隐患,PLC受到的工控漏洞的潜在威胁也是最为严重。根据匡恩网络的《2016年工业控制网络安全态势报告》显示隐患,2000-2016年公开工控漏洞影响产品统计数据,其中上位机、SCADA、PLC历年累计已公开的工控系统漏洞数量分别达到了470、214、141,成为了工控系统产品中最"脆弱"的产品组件。而这三类产品在我国电力、水利、污水处理、石油化工等国家关键基础设施和冶金、汽车、航空航天等制造业工业领域应用十分广泛,属于无法替代的关键角色。因此,就工控系统而言,上位机、SCADA、PLC的健康状况也决定了工控系统本身的"免疫"能力。

PLC等工控系统的安全问题,不仅关系到工业企业的生产安全和经济安全,而且关系到社会稳定,甚至国家安全。但就目前市场情况来看,中国PLC市场主要厂商是西门子、三菱、欧姆龙等国际大公司,国内的PLC厂商占据的市场份额微乎其微。随着工业4.0的高速发展,工业自动化程度越来越高,但工控设备暴露在公网的情况也越发明显。

据匡恩网络工业控制威胁情报中心统计,截至2016年底,中国境内暴露在互联网的工控设备高达1143个。从工控设备类型的角度看,此次在线监测采集到的数据中,PLC为接入互联网数量最多的设备,这些设备的来源多为国外厂商,其安全性变得更加不可控。

目前政府部门、行业协会、工业企业及安全厂商等多方力量已经意识到保障工业控制系统安全的重要性。国家在法律层面将出台《网络安全法》,并明确提出要建立了关键信息基础设施安全等级保护制度。业内以工业物联网安全的领军企业的匡恩网络为代表的企业成立了关键基础设施保护工作委员会,致力于加强基础设施的重点行业和建设保护工作。

工控系统的安全防护工作是一项系统工程,需要政府部门、行业协会、工业企业及安全厂商等单位紧密协作、各司其职,积极为工控安全防护贡献自己的力量,才能打赢这场攻坚战和持久战。